nScrub

DDoS缓解系统

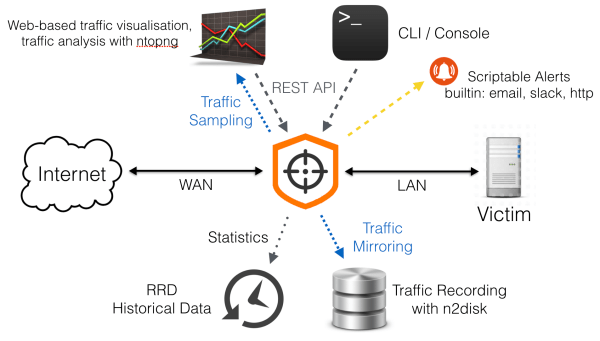

nScrub是基于PF_RING ZC的DDoS缓解系统,能够使用低端系统以10 Gigabit / s的线速运行,并可以扩展到构建模块化架构的Terabit / s。

nScrub以线缆中的块(透明网桥)或路由器(与BGP转移技术一起使用)方式实现,可以是非对称模式(即,仅缓解从互联网到受保护网络的一个流量方向)或对称模式(即,从互联网到受保护网络的缓解,但也可以转发出站流量)。

nScrub被设计为一个可扩展的平台,这意味着除了nScrub的那些部分之外,还可以对其进行扩展,以定义新的流量缓解附加算法。

nScrub提供了用于配置引擎的REST API,并结合了具有自动补全功能的Shell-like CLI工具。

主要特点

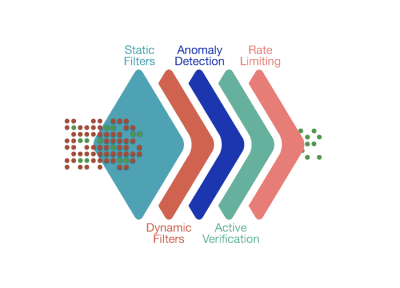

多层流量执法

- 活动会话验证协议,包括TCP和DNS

- 灵活的子网黑名单和白名单

- DNS检查:强制TCP等

- 基于UDP / TCP / ICMP字段的ACL-like策略

- 基于签名的过滤,HTTP请求过滤

- 基于流行为的异常检测

- 基于源,目的地,协议的速率限制

- 流量检查器以插件的形式实现,因此第三方可以为特定协议定义自己的检查器。

多租户

- 入口流量会根据目标IP地址分为几个虚拟缓解器,这样就可以为每个目标子网指定流量实施策略

- 每个虚拟缓解器都绑定到流量执行配置文件:默认,白色,黑色,灰色。每个配置文件都包含一个流量强制配置(例如,SYN检查=是,ICMP丢弃=否),并根据列表(白色/黑色/灰色)应用于源IP。

- 全局或每目标旁路模式

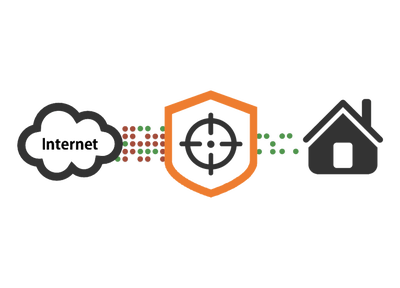

透明网桥模式

在透明网桥(Bump-In-The-Wire)模式下运行nScrub需要零配置

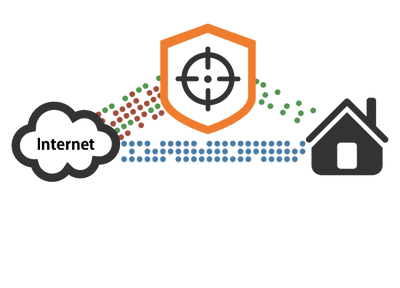

路由方式

在路由模式下运行nScrub可让您使用BGP转移缓解对按需和远程位置的攻击。

硬件和软件旁路

在基础硬件的支持下,硬件旁路可确保在系统故障的情况下nScrub对基础架构没有影响。通过软件旁路,您可以以所需的粒度临时禁用任何保护策略。

流量可见性和历史数据

基于Web的RRD样式历史图表,以及由事件驱动的可脚本化引擎触发的根据请求进行的PCAP转储,可确保对DDoS攻击具有完全的可见性。nScrub能够将采样的/全部好/坏/所有流量导出到外部虚拟设备进行分析。

性能

使用基于PF_RING ZC的流量生成器对nScrub进行了基准测试,该生成器模拟了来自SYN泛洪和基于UDP的放大攻击的实际流量。在所有测试中,已使用最小的数据包大小(60字节)来评估最坏情况下的系统性能(14.88 Mpps的10Gigabit线速)。

| 基准测试 | 流量 | 输入速率 | 处理速率 | 输出速率 | 丢包 |

|---|---|---|---|---|---|

| 全部转发 | 64-byte UDP | 14.88 Mpps (10 Gbit/s) | 14.88 Mpps | 14.88 Mpps | 0% |

| TCP 会话检查 | 78-byte SYN Flood | 12.25 Mpps (10 Gbit/s) | 12.25 Mpps | 0 Mpps | 0% |

| UDP端口丢弃 | 64-byte UDP | 14.88 Mpps (10 Gbit/s) | 14.88 Mpps | 0 Mpps | 0% |

| UDP Rating (1 Mpps) | 64-byte UDP | 14.88 Mpps (10 Gbit/s) | 14.88 Mpps | 0.9 Mpps | 0% |

| 黑名单 (8K CIDR) | 64-byte UDP | 14.88 Mpps (10 Gbit/s) | 14.88 Mpps | 0 Mpps | 0% |

上表显示了使用以下配置的最坏情况性能测试的结果:

- nScrub 10G(本机PF_RING ZC支持)

- Ubuntu Linux 16.04

- PF_RING 6.6.X

- CPU Intel E5-1660 v4 DDR4 2400(仅使用4个CPU内核)

- 英特尔X520双10千兆网络适配器

操作系统

许可license

nScrub是根据EULA发布的,每个系统需要一个许可证。根据nScrub可以处理的目标服务器的速度和数量,许可证有多种类型。请注意,nscrub 1G二进制文件应该用于S和M许可证,nscrub二进制文件用于其他版本许可。

| S | M | L | XL | XXL | |

|---|---|---|---|---|---|

| 链路速度 | 1 Gigabit | 1 Gigabit | 10 Gigabit | 10 Gigabit | 10+ Gigabit |

| 保护服务器 | Up to 10 | 不限 | Up to 10 | Up to 100 | 不限 |