美国网络安全和基础设施安全局(CISA)承认,它正在向几个联邦机构提供支持,这些机构在Progress(前身为IpSwitch)MOVEit Transfer解决方案中暴露出漏洞后被攻破。根据CISA发布的一份警报和网络安全公告,CL0P勒索软件团伙一直在积极利用漏洞进行数据外泄,并在目标计算机上执行远程命令。

MIVEit Transfer是什么?

Progress security于2023年5月31日首次披露,确认了三个关键漏洞(CVE-2023-34362、CVE-2023-35036、CVE-2023-35708),这些漏洞可使威胁行为者获得升级的特权和对环境的未授权访问。在他们的建议中,进度描述了所有MOVEit客户应该部署的立即步骤,以修复该漏洞。

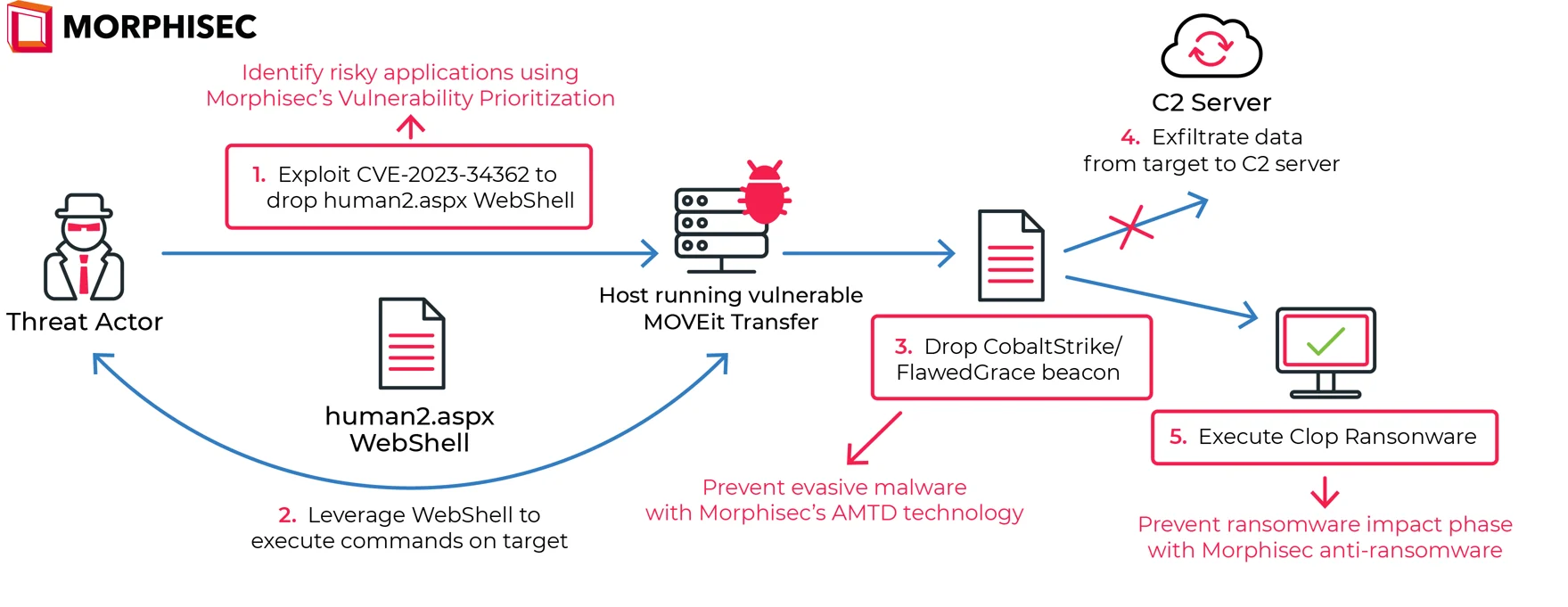

CISA的一项技术分析显示,CL0P小组于2023年5月开始利用SQL注入漏洞,在MOVEit服务器上安装名为LEMURLOOT的Web shell,删除名称为‘human2.aspx’,后来更名为‘human.aspx’(VirusTotal)。WebShell是专门针对MOVEit平台设计的,它是一个工具包,包括多种操作功能,包括下载文件,以及执行和操作Azure系统设置,包括创建管理员用户。

该漏洞的影响是广泛的。MOVEit Transfer是一种流行的目标管理文件传输(MFT)解决方案,主要在美国的数千家企业中使用,包括政府机构、银行、软件供应商和其他组织。包括壳牌、佐治亚州大学系统、英国广播公司和英国航空公司在内的受害者开始收到赎金纸条,以防止公布泄露的数据。

目标管理文件传输(MFT)解决方案

管理文件传输解决方案和安全MFT (sMFT)用于保护和自动化跨组织和组织之间的数据和文件传输。这些解决方案通常由大型组织部署,以实现敏感信息的安全共享,通常将面向公众的接口与存储在内部和敏感网络中的内容连接起来。

俄罗斯的CL0P (Clop)黑客组织(TA505)据称利用了其他MFT解决方案中的漏洞,包括Acellion在2020年和2021年推出的FTA,以及Fortra在2023年早些时候推出的GoAnywhere MFT解决方案(CVE-2023-0669)。

MFT解决方案是威胁行为者的诱人目标。破坏它们可以让我们获得本应由解决方案保护的信息;实现对目标机器的控制,可以访问受保护的受害者网络。

这使得像CL0P这样的威胁行为者可以采用“双重勒索”战术,允许数据窃取和勒索软件使用所实现的控制在目标机器上执行。

被利用的漏洞可以作为威胁参与者执行攻击后期阶段的入口。一旦初始阶段完成,攻击者就会建立C2通信,允许他们丢弃有效载荷以执行后续阶段。在之前的事件中,人们观察到CL0P使用了Truebot,该机器人随后下载了Cobalt Strike和FlawedGrace信标。

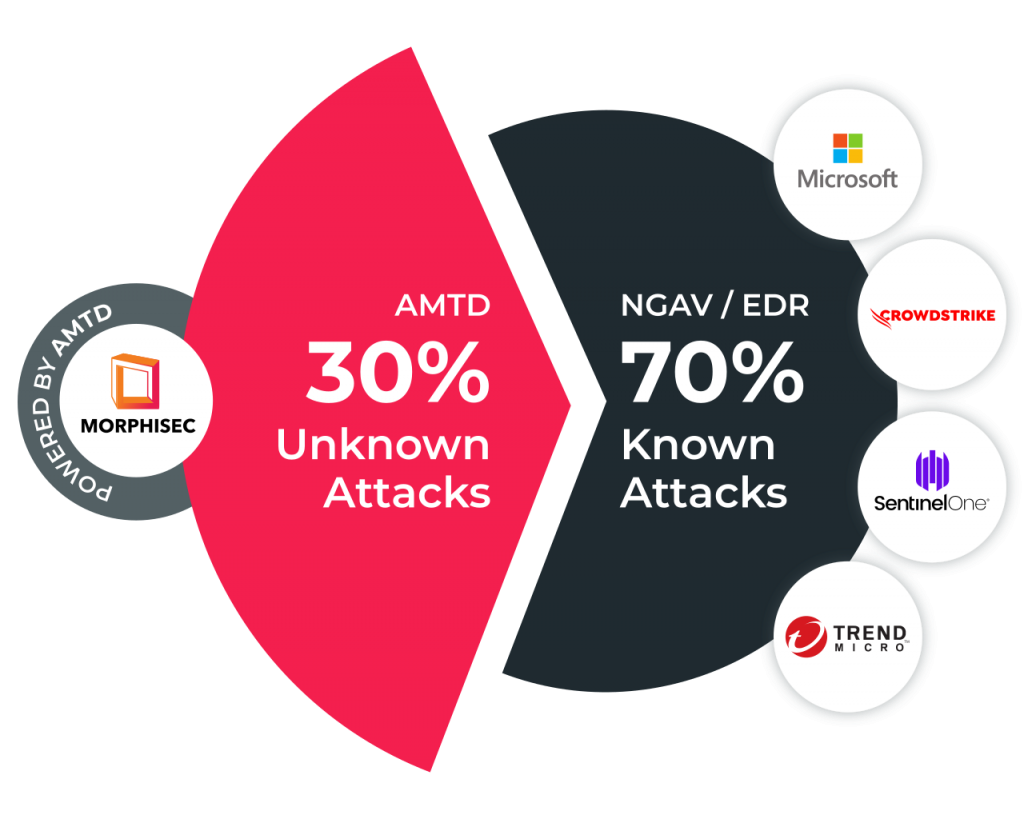

虽然攻击的初始阶段利用新的漏洞,但下一阶段使用规避和内存技术丢弃恶意有效载荷,以绕过驻留端点保护解决方案的检测。

建议采取的行动

立即的缓解措施包括应用安全补丁并遵循Progress (MOVEit)发布的说明,以及更新CISA发布的IOC。

MOVEit推荐(来源:Progress.com)

查看进度安全中心页面,更新MOVEitTransfer和MOVEit云漏洞。

直到应用安全补丁(es) -禁用所有HTTP和HTTPs流量到您的MOVEit传输环境,具体如下: 修改防火墙规则,拒绝HTTP和HTTPs流量到MOVEit传输 端口80和443。

查看MOVEit和系统审计日志,查看意外行为,删除未经授权的文件(human2.aspx’,’human.aspx’)并移除未经授权的用户账户,详情请见Forescout.com

应用推荐的安全补丁,恢复HTTP/HTTPs流量。

受影响的版本 | 修复版本 |

MOVEit Transfer 2023.0.x (15.0.x) | MOVEit Transfer 2023.03 (15.0.3) |

MOVEit Transfer 2022.1.x (14.1.x) | MOVEit Transfer 2022.1.7 (14.1.7) |

MOVEit Transfer 2022.0.x (14.0.x) | MOVEit Transfer 2022.0.6 (14.0.6) |

MOVEit Transfer 2021.1.x (13.1.x) | MOVEit Transfer 2021.1.6 (13.1.6) |

MOVEit Transfer 2021.0.x (13.0.x) | MOVEit Transfer 2021.0.8 (13.0.8) |

MOVEit Transfer 2020.1.x (12.1) | Must update to at least 2020.1.6 then apply DLL Drop-ins above |

MOVEit Transfer 2020.0.x (12.0) or older | MUST upgrade to a supported version |

MOVEit Cloud | Prod: 14.1.6.97 or 14.0.5.45 Test: 15.0.2.39 |

虹科摩菲斯如何有效防御MOVEit Transfer?

虹科摩菲斯的产品具有以下功能,可帮助防范潜在的攻击和恶意负载:

1、漏洞可见性和优先级

虹科摩菲斯的漏洞可见性和优先级可提供基于风险和使用情况的漏洞优先级。在这种情况下,虹科摩菲斯帮助识别使用具有已知漏洞的应用程序的组织,并根据实际使用情况和基于已知漏洞利用的信息来确定风险的优先级。这使组织能够迅速采取行动,应用关键安全补丁。

2、使用规避和内存技术防止恶意有效载荷

在诸如MOVEit利用等攻击的情况下,组织必须保护自己免受后期阶段的攻击,以及能够逃避基于检测的技术提供的保护机制的攻击。自动移动目标防御(AMTD)是必要的纵深防御层,因为它可以在不事先知道的情况下阻止威胁,也不需要依赖签名、IOC和行为模式。

默认情况下,虹科摩菲斯保护在IIS Web服务器下运行的IIS Web服务和MOVEit DMZ组件。如果WebShell执行导致后门(如CobaltStrike、Metasploit)访问系统,虹科摩菲斯的AMTD将提供保护,因为这些后门框架完全无文件,并采用旨在绕过端点保护解决方案检测的规避技术。虹科摩菲斯专注于通过利用AMTD技术的真正预防能力,在攻击链的早期禁用该框架。

实例:虹科摩菲斯阻止了以下相关攻击:

攻击框架 | 绕过EDR |

CobaltStrike | CrowdStrike |

SentinelOne | |

Microsoft Defender for Endpoints | |

Fortinet EDR (FortiEDR) | |

Metasploit | CrowdStrike |

Microsoft Defender for Endpoints | |

Palo Alto Cortex XDR | |

Fortinet EDR (FortiEDR) | |

Sophos | |

McAfee |

代码和内存开发技术是最常见的十种MITRE ATT&CK技术之一。AMTD通过变形内存和其他系统资源来降低这种风险,使它们基本上对针对它们的威胁不可见。作为深度防御安全态势的一层,AMTD可阻止零日、无文件和内存中的攻击,为终端、服务器和工作负载保护提供真正的深度防御,对性能的影响微乎其微,不需要额外的人员编制。

该产品方案受到5,000多家公司的信任,每天可阻止针对Windows和Linux设备上900多万个受保护终端、服务器和工作负载的30,000多次攻击。要了解更多关于这项技术的信息以及为什么Gartner将AMTD称为“网络的未来”,请阅读我们的白皮书“零信任+移动目标防御:终极勒索软件战略”。