由于疫情,许多人现在都在一个非本地化的世界里工作:一些人在家工作,另一些人在办公室工作。让事情变得更加复杂的是,在过去,远程员工通常通过VPN连接到公司网络。虽然此选项仍有可能,但现在可从云获得许多资源,从而使VPN在某些环境中变得过时,特别是对于通过蜂窝网络连接到Internet的移动工作人员而言。

在过去的几个月中,有客户咨询我们,如果实现:

- 监视小型站点或家庭办公室等远程网络中的流量。

- 持续检查每个工作人员的连接速度:即执行定期检查,例如ntopng提供的活动测试(ping,连续ping和speedtest),以便公司可以检查远程工作人员/站点是否能够在有足够且永久的可用带宽的情况下工作。

- 在远程用户可能位于NAT(网络地址转换,例如在家里)或CGNAT(例如在使用移动网络连接时)之后时,能够执行所有这些操作。

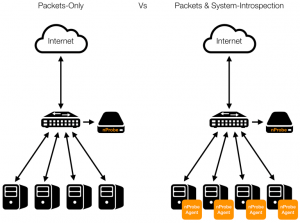

下图显示了如何实现这一目标。

现在,除了非常受欢迎的如nProbe和ntopng工具外,我们还开发了一个去中心化的点对点VPN,名为n2n,允许你创建自己的网络网状拓扑,只需安装一个edge的小软件(也是n2n工具包的一部分),并利用超级节点(仍然是n2n的一部分),允许远程边缘的连接,即使在网络后面。虽然人们可以使用他们的私有超级节点,但如果您不想设置超级节点,ntop会在supernode.ntop.org上提供一个公共超级节点。即使使用公共超级节点,由于n2n提供的端到端加密,你的数据也会受到完全保护。使用n2n,你可以在本质上创建一个跨越防火墙的网络覆盖,让你可以在不考虑NAT等网络限制的情况下到达远程网络边缘。你可以在这里阅读更多关于n2n配置的信息。需要注意的是,如果NAT允许,n2n节点可以直接对话,这意味着你可能可以直接进行A->B,而B->supernode->A。

一旦设置了n2n,你就有了标准的网络连接(ping,http等),现在你可以监控你的网络,而无需设置任何VPN服务器。现在让我们做一个简单的监控例子,如上图。

- 如下所示在每个卫星节点上启动nProbe:

- nprobe -i eth0 –zmq tcp://192.168.X.1:1234(其中X是远程站点的网络)

- 在中央监视控制台上启动ntopng,如下所示:

- ntopng -i tcp://192.168.2.1:1234 -i tcp://192.168.3.1:1234 -i tcp://192.168.4.1:1234 -i“ view:tcp://192.168.2.1:1234,tcp ://192.168.3.1:1234,tcp://192.168.4.1:1234”

得到结果: