为什么以安全为中心的流量分析非常重要?

网络攻击的不断增加,要求NTA(网络流量分析)除了传统的监控(即延迟监控、服务可用性…..)外,还要注重安全方面。

特别是新的挑战,包括:

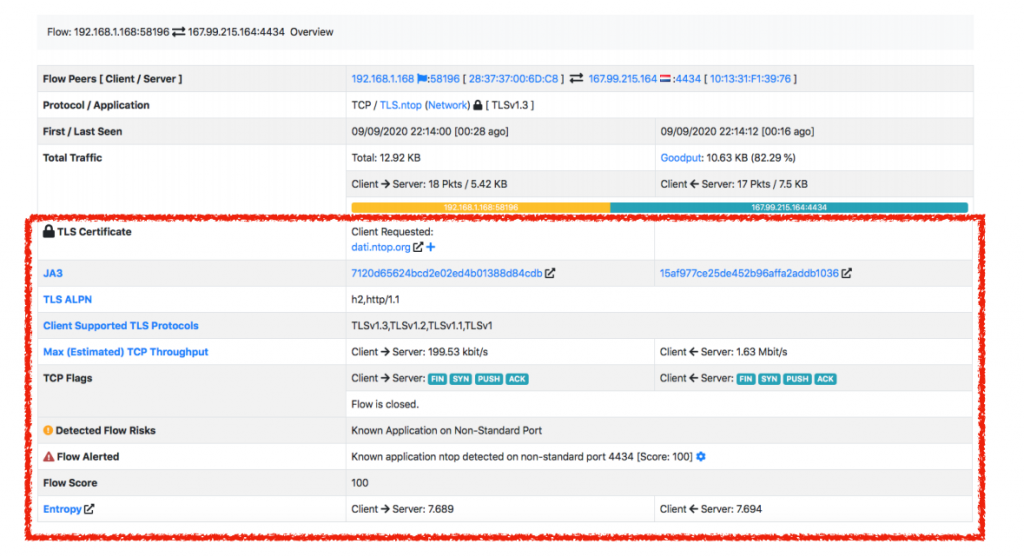

- 加密流量分析

- 检测易受攻击的协议和密码

- 完全可视性包括可能造成严重问题的IoT设备(如标记阅读器)

- 实时识别威胁和可疑事件

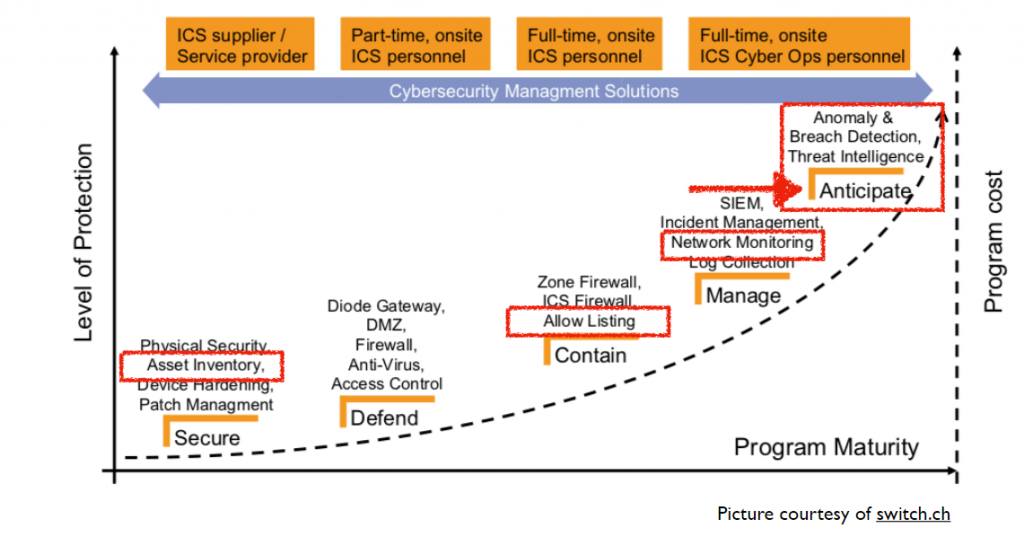

网络安全分类

网络安全监控:需求

- 分布式监控平台

- 网络边缘流量监控+集中分析

- 深度网络流量剖析,同时检测加密流量(越来越流行)。

- 解读流量监控数据,从原始信号中创建警报,并触发可操作的见解(例如,缓解已确定的问题)

- 以开放的格式向多个消费者/用户导出监控信息

典型部署:流量处理

nDPI是一个开源的DPI工具包,在它的基础上,nProbe可以计算流统计。包括:

- 解码检测的应用协议的初始流数据包(如谷歌地图)

- 分析加密的流量,以检测隐藏但无法检测的有效载荷内容的问题。

- 从选定的协议(如DNS,HTTP,TLS…)中提取元数据,并与已知的算法进行匹配,以检测特定的威胁(如DGA主机,域生成算法)。

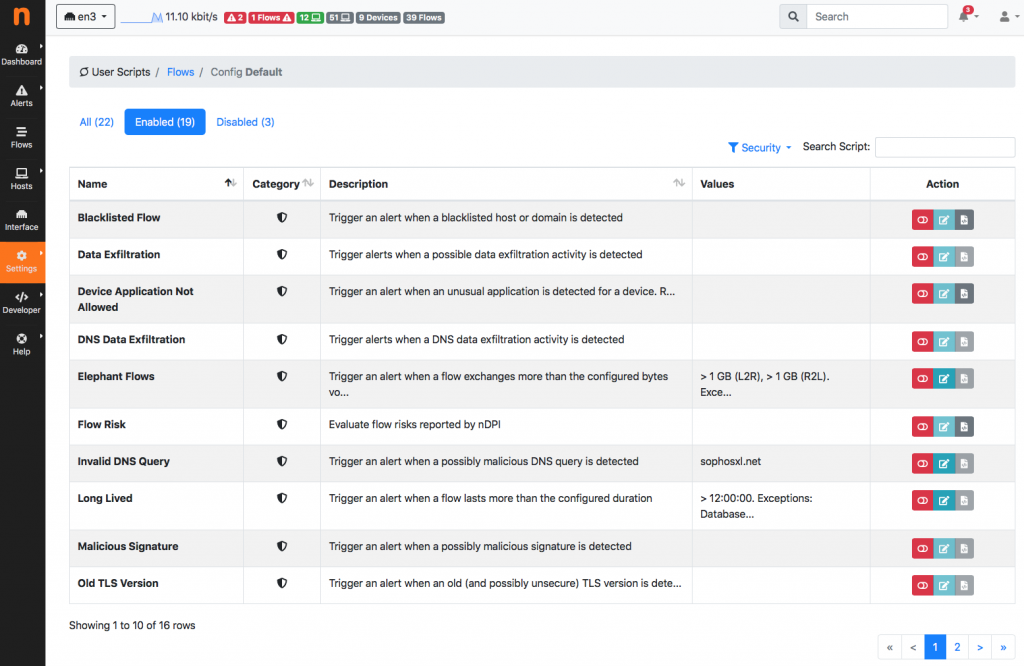

nDPI识别流量风险:

- XSS (Cross Site Scripting)

- SQL注入

- 任意代码注入/执行

- 二进制/.exe 应用传输(例如:在HTTP中)非标准端口上的已知协议

- TLS自签名证书

- TLS 过时版本

- TLS 弱密码

- TLS 证书过期

- TLS 证书不匹配

- HTTP可疑用户代理

- HTTP连接的数字IP主机

- HTTP可疑URL

- HTTP可疑协议报头

- TLS连接未携带HTTPS (例如:TLS上的VPN)

- 可疑的DGA域名连接

- 畸形数据包

- SSH/SMB过时的协议/应用版本

- TLS可疑的ESNI使用

- 使用不安全的协议

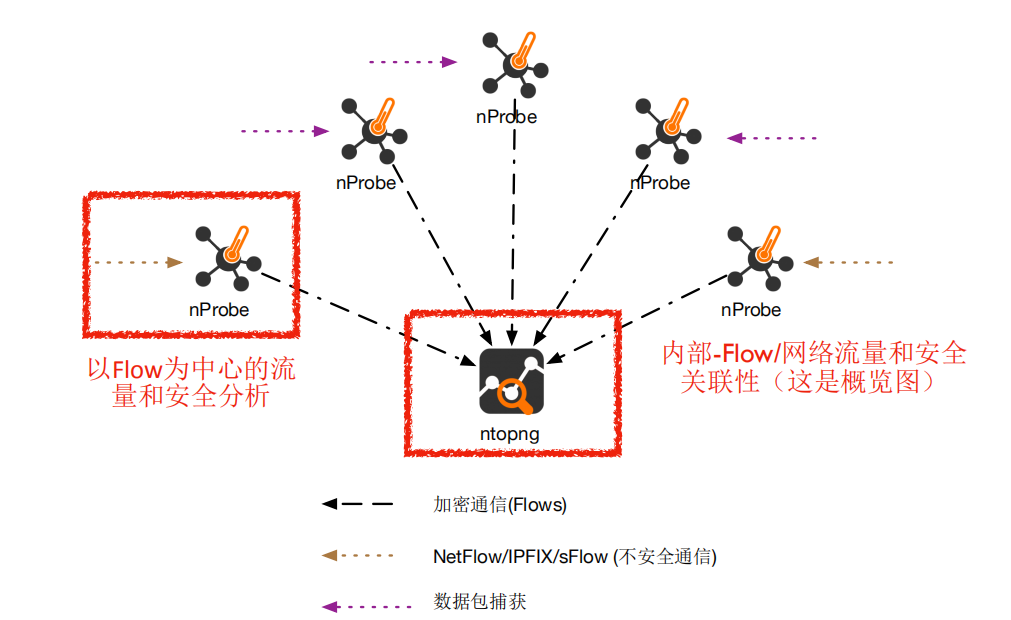

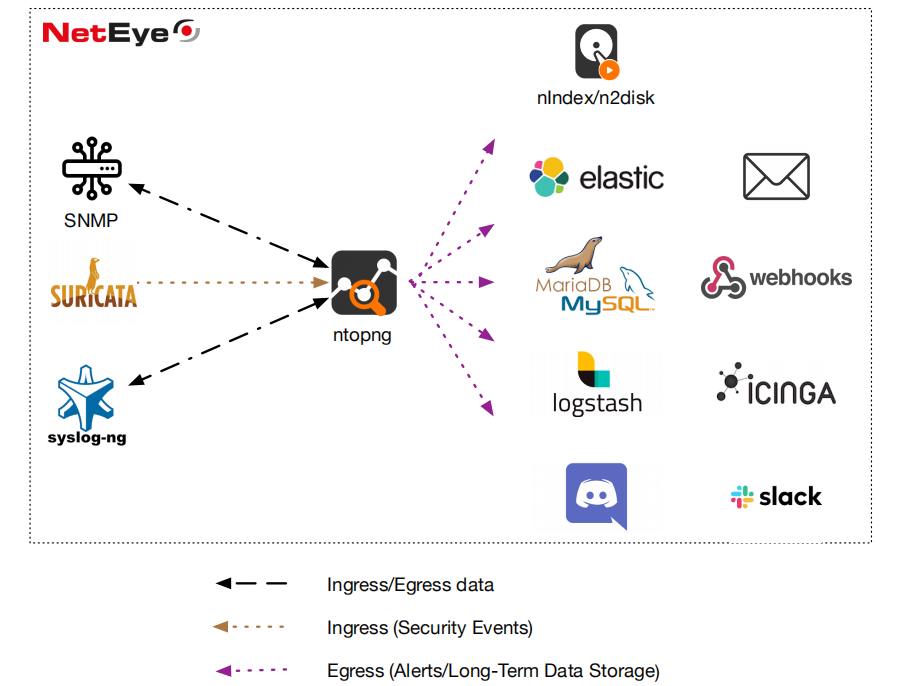

ntopng流量合并

- nProbe是一个面向流的探针,用于监控边缘的流量,ntopng是一个数据采集器,用于关联来自分布式探针的信号和:

- 在主机,AS,网络接口层面进行内部流(Intra-flow)关联,以发现更高层次的威胁。

- 可对检测到的问题作出反应的可操作性见解。

- 基于网络的报告并导出到外部系统。

应用案例

ETA加密流量分析

通过用户脚本进行威胁检测

在噪音流量中搜索老鼠流

低带宽的周期性连接可能会掩盖滥用(例如:周期性任务),僵尸网络命令和控制通信,未经授权的监控。

工业IoT/Scada监控

- nDPI支持一些流行IoT/Scada协议,包括modbus、DNP3和IEC 60870。

- IEC 60870是非常重要的,因为它可以用来检测问题如下:

- 未知遥测地址

- 连接丢失和恢复

- 丢失来自远程系统的数据

- ntopng具有IEC60870的永久性监控功能,除了传统的流量监控外,还可以检测工业异常。

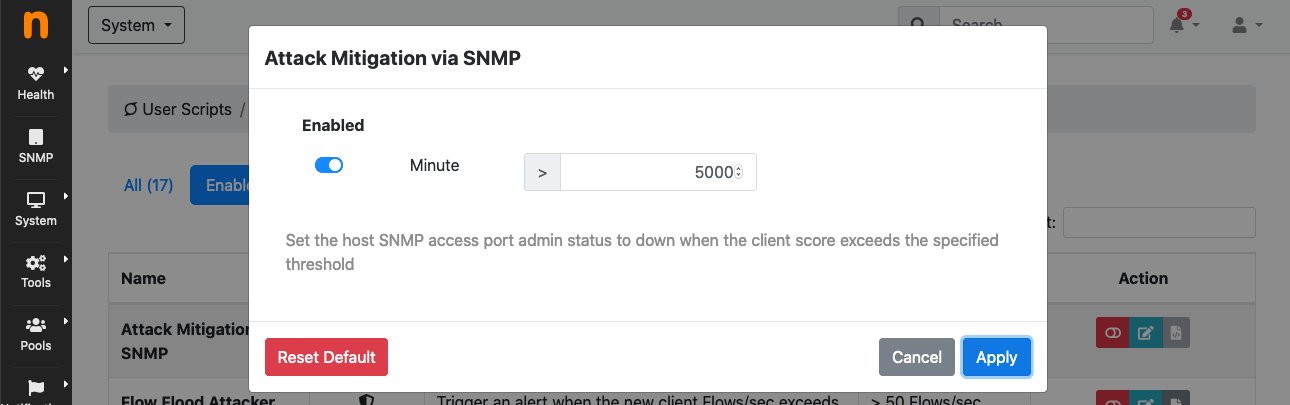

可操作性见解:通过SNMP进行攻击缓解

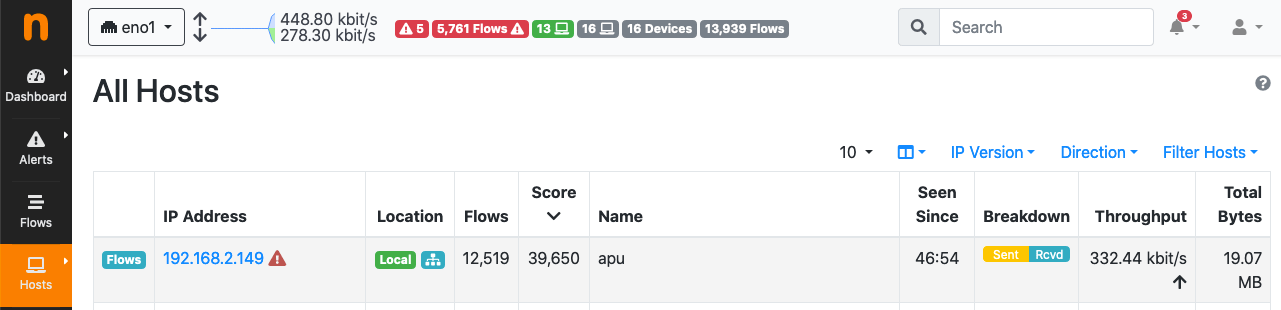

- Score是用来检测主机、AS、网络等实体问题的指标。

- SNMP可用于轮询,但也可用于修改设备配置。